Les outils de sécurité ExpressVPN

Comment utiliser le détecteur de fuite WebRTC

Quelle est la différence entre une adresse IP publique et une adresse IP locale ?

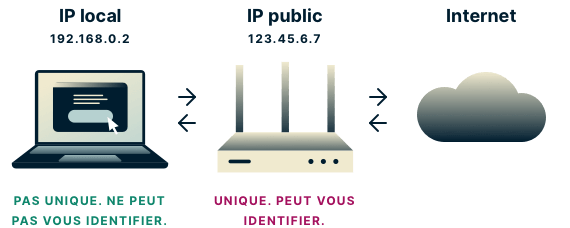

Lorsque vous utilisez le détecteur de fuite, deux sortes d'adresses IP s'affichent : publique et locale.

Les IP publiques sont hautement spécifiques à chaque utilisateur. Elles composent une partie de votre identité sur Internet. Lorsque vous utilisez un VPN, les sites web voient l'adresse IP publique du serveur VPN à la place de la vôtre, votre identité est ainsi protégée.

Toutefois, si WebRTC détecte votre adresse IP réelle lorsque vous êtes connecté à un VPN, et non celle des serveurs VPN, des tiers peuvent l'utiliser pour vous identifier. Si vous voyez une adresse IP publique dans les résultats du test, alors il se peut qu'il y ait une brèche de votre confidentialité.

Les IP locales ne vous sont pas spécifiques. Ces IP vous sont attribuées par votre routeur, et réutilisées des millions de fois par des routeurs dans le monde entier. Si un tiers connaît votre adresse IP locale, il ne peut en aucun cas remonter jusqu'à vous directement. Si vous voyez une IP locale dans le résultat du test, ce n'est pas une menace pour votre confidentialité.

5 étapes pour tester une fuite WebRTC (avec et sans VPN)

Si vous n'utilisez pas de VPN, vous exposez forcément certaines de vos informations privées à des tiers. (Vous voulez en savoir plus ? Découvrez comment un VPN masque votre adresse IP pour garder vos informations privées.)

Si vous utilisez un VPN et que le détecteur de fuite indique qu'il y a peut-être une fuite, vous pouvez suivre les étapes suivantes pour vous en assurer :

-

Déconnectez-vous du VPN et ouvrez cette page dans un nouvel onglet ou une nouvelle page

-

Notez toutes les adresses IP que vous voyez

-

Fermez la page

-

Connectez votre VPN et rouvrez la page

-

Si vous voyez toujours l'une des adresses IP de l'étape 2, c'est que vous avez une fuite de données

Si vous utilisez un VPN et que le détecteur vous dit qu'il n'y a aucune fuite, vous êtes en sécurité !

Vous voulez vérifier qu'il n'existe aucune autre fuite d'information ? Essayez les outils suivants :

C'est quoi, WebRTC ?

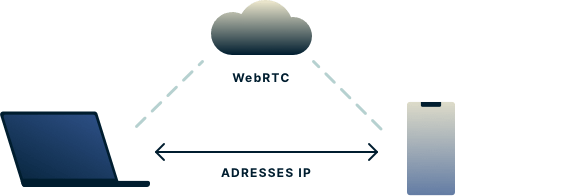

Web Real-Time Communication (WebRTC) ou la communication web en temps réel, est un ensemble de technologies standardisées qui permettent aux navigateurs web de communiquer entre eux directement sans passer par un serveur intermédiaire. Les avantages du WebRTC ? Un débit plus rapide et moins de lag pour les applis web de chat vidéo, de transfert de fichiers ou de streaming en direct par exemple.

Deux appareils qui échangent entre eux directement par WebRTC, en revanche, ont besoin de connaître l'adresse IP réelle l'un de l'autre. En théorie, ce système pourrait permettre à un site tiers d'exploiter le WebRTC dans votre navigateur pour détecter votre adresse IP réelle et l'utiliser pour vous identifier. C'est cela que l'on appelle une fuite WebRTC.

Toute fuite de votre adresse IP est une menace pour vos données privées, mais les fuites WebRTC sont moins connues, plus facilement négligées, et rares sont les VPN qui vous en protègent !

En quoi une fuite WebRTC menace-t-elle ma confidentialité ?

Le problème avec WebRTC, c'est que les techniques qu'il utilise pour connaître vos adresses IP sont plus avancées que pour une détection « standard » d'adresse IP.

Comment WebRTC détecte-t-il mon IP ?

WebRTC obtient les IP grâce au protocole Interactive Connectivity Establishment (ICE). Ce protocole définit plusieurs techniques pour découvrir les IP, parmi lesquelles les deux suivantes :

Serveurs STUN/TURN

Les serveurs STUN/TURN jouent deux rôles clés dans WebRTC : ils permettent aux navigateurs de poser la question « Quelles sont mes IP publiques ? », et ils facilitent également le dialogue entre deux appareils, même si ceux-ci se trouvent derrière des pare-feu NAT. C'est ce pare-feu qui peut affecter vos données privées. Les serveurs STUN/TURN ont accès à vos IP de la même façon qu'un site web peut voir votre IP lorsque vous le consultez.

Découverte de candidat hôte

La plupart des appareils ont de multiples adresses IP associées à leur matériel. Souvent, ces dernières sont cachées aux yeux des sites web et des serveurs STUN/TURN au moyen de pare-feu. Toutefois, le protocole ICE veut que les navigateurs puissent accéder à ces IP simplement en les lisant sur votre appareil.

Les IP les plus souvent associées à votre appareil sont des adresses IPv4 locales, et les découvrir ne mettra pas votre vie privée en danger. Mais si vous avez des adresses IPv6, votre confidentialité pourrait être menacée.

Les adresses IPv6 fonctionnent un peu différemment des adresses IPv4. En général, une adresse IPv6 est publique, ce qui veut dire qu'elle est unique à chaque individu. Si vous possédez une adresse IPv6 associée à votre appareil et qu'elle est découverte par ICE, vos informations privées peuvent être exposées.

Un site malveillant pourrait utiliser les serveurs STUN/TURN ou la découverte de candidat hôte pour piéger votre navigateur en le forçant à révéler une adresse IP qui puisse vous identifier, tout ceci sans que vous vous en rendiez compte.

Fuites WebRTC : quels sont les navigateurs les plus vulnérables ?

À l'heure actuelle, les utilisateurs de Firefox, Chrome, Opera, et Microsoft Edge sont les plus vulnérables aux fuites WebRTC, car WebRTC est activé par défaut sur ces navigateurs.

Notez qu'il est possible d'être à l'abri de fuite WebRTC sur un navigateur et non sur un autre. Si vous utilisez régulièrement plusieurs navigateurs, vous devriez réfléchir à utiliser le test de fuite WebRTC d'ExpressVPN sur chacun d'entre eux.

Que fait ExpressVPN pour me protéger des fuites WebRTC ?

ExpressVPN travaille dur pour faire en sorte que ses applis vous protègent des fuites WebRTC. Une fois connecté à ExpressVPN, les nouvelles pages web que vous ouvrez ne laisseront pas fuiter vos adresses IP publiques.

Certains navigateurs, toutefois, peuvent être agressifs dans leur conservation des données d'anciens onglets. Si vous avez ouvert un onglet avant de vous connecter au VPN, votre adresse IP réelle est peut être cachée dans la mémoire de votre navigateur. Ces IP peuvent persister même si vous rafraîchissez l'onglet, ce qui met en risque vos données privées.

L'extension de navigateur ExpressVPN (actuellement disponible sur Chrome, Firefox et Edge) résout ce problème en vous permettant de désactiver complètement WebRTC depuis le menu des réglages. Ceci vous permettra de ne pas être exposé à des vulnérabilités relatives au cache de votre navigateur.

Comment les ingénieurs d'ExpressVPN dédiés à la chasse aux fuites vous protègent

ExpressVPN vous protège d'un large spectre de fuites WebRTC sur différents navigateurs et plateformes. Comme WebRTC est une technologie relativement récente, toutefois, il est important de tester continuellement des scénarios différents de fuites WebRTC sur des plateformes et navigateurs différents. ExpressVPN est à la pointe de son industrie, avec une équipe d'ingénieurs dédiés qui recherchent continuellement des nouveaux vecteurs de fuites et développent rapidement les solutions nécessaires.

En savoir plus sur les dernières avancées d'ExpressVPN en termes de contrôle des fuites.

Quels sont les autres moyens d'éviter une fuite WebRTC ?

En plus d'utiliser ExpressVPN, vous pouvez vous prémunir contre les fuites en désactivant manuellement WebRTC dans votre navigateur.*

Comment désactiver WebRTC dans Firefox sur ordinateur

- Tapez about:config dans la barre d'adresse

- Cliquez sur le bouton « J'accepte les risques ! » qui apparaît

- Tapez media.peerconnection.enabled dans la barre de recherche

- Double-cliquez pour modifier la valeur en « false »

Ceci devrait fonctionner à la fois sur la version mobile et sur la version fixe de Firefox.

Comment désactiver WebRTC dans Chrome sur ordinateur

Deux extensions Chrome permettent de bloquer les fuites WebRTC :

uBlock Origin est un bloqueur tous usages qui bloque les pubs, les trackers, les logiciels malveillants, et qui a une option pour bloquer WebRTC. Le WebRTC Network Limiter est un module complémentaire officiel de Google qui sert spécifiquement à arrêter les fuites d'IP sans bloquer totalement WebRTC.

Comment désactiver WebRTC dans Safari sur ordinateur

Il n'y a actuellement aucun moyen de désactiver complètement WebRTC dans Safari. Mais heureusement, le modèle d'autorisations de Safari est plus strict que la plupart des navigateurs. Par défaut, aucune adresse IP n'est mise à disposition des sites, sauf celle que vous utilisez pour vous connecter. C'est pourquoi il n'est pas nécessaire de prendre des mesures supplémentaires pour empêcher les fuites WebRTC dans Safari.

Comment désactiver WebRTC dans Opera sur ordinateur

- Ouvrez les Paramètres dans Opera. Pour ce faire :

- Sur Windows ou Linux, cliquez sur le logo Opera en haut à gauche de la fenêtre de navigation

- Sur Mac, cliquez sur Opera dans la barre d'outils et cherchez les Paramètres sous Préférences

- Développez la section Avancé sur le côté gauche et cliquez sur Confidentialité & sécurité

- Faites défiler jusqu'à WebRTC et sélectionnez l'option Désactiver UDP sans proxy

- Fermez l'onglet et les paramètres devraient être automatiquement sauvegardés

Comment désactiver WebRTC dans Microsoft Edge

Malheureusement, il n'y a actuellement aucun moyen de désactiver complètement WebRTC dans Microsoft Edge. Vous pouvez configurer votre navigateur pour masquer votre adresse IP locale en faisant ceci :

- Tapez about:flags dans la barre d'adresse

- Cochez l'option intitulée Masquer mon adresse IP locale sur les connexions WebRTC

Toutefois, comme il est dit plus haut, révéler votre adresse IP locale n'est pas une menace pour votre confidentialité. Les étapes ci-dessus ont donc un bénéfice limité. C'est pourquoi le meilleur moyen d'arrêter des fuites WebRTC sur Microsoft Edge est d'utiliser l'appli ExpressVPN pour Windows.

* Désactiver WebRTC ne devrait pas affecter votre expérience de navigation normale. De fait, la plupart des sites web ne dépendent pas de WebRTC... pour l'instant. Mais à l'avenir, WebRTC étant de plus en plus répandu, vous remarquerez peut-être une perte de fonctionnalités sur certains sites, si vous choisissez de le désactiver entièrement.

Et si je suis connecté à ExpressVPN et que cette page m'indique qu'il y a toujours une fuite WebRTC ?

Contactez le Support client ExpressVPN, et nous règlerons cela pour vous dans les meilleurs délais.