SSL vs. TLS: Principales diferencias y por qué el TLS es mejor

SSL y TLS son protocolos de cifrado que se utilizan para garantizar la seguridad de las comunicaciones por Internet. Ayudan a garantizar que los datos confidenciales que introduces en los formularios online permanezcan inaccesibles para los ciberdelincuentes y otros terceros.

Dicho esto, existen diferencias sustanciales entre los dos protocolos. Por diversas razones, el SSL ha quedado obsoleto y ya no se utiliza. Este artículo entrará en más detalles, explicando cómo funcionan estos protocolos, en qué se diferencian y el papel fundamental que desempeña actualmente el TLS.

¿Qué es el SSL y cómo funciona?

El protocolo Secure Sockets Layer (SSL) fue desarrollado por primera vez por Netscape en 1994 con el fin de establecer un canal de comunicación seguro entre dos usuarios, dispositivos o aplicaciones en una red. Cuando se transmiten datos, siempre existe el riesgo de que puedan ser interceptados por terceros. El protocolo SSL se creó para proteger esos datos contra el acceso no autorizado y la manipulación indebida.

Características principales del SSL

El proceso SSL se puede dividir en tres partes principales:

- Autenticación mediante protocolo Handshake: Las dos partes intercambian mensajes para confirmar su compatibilidad e identidad, y establecen los parámetros para la interacción.

- Cifrado: El SSL cifra los datos en tránsito, lo que garantiza que nadie que intercepte los datos pueda leer su contenido.

- Integridad del mensaje: El SSL añade un código de autenticación de mensajes (MAC) a cada mensaje enviado, lo que permite a cualquiera de las partes de una conversación determinar si un mensaje ha sido manipulado durante su transmisión.

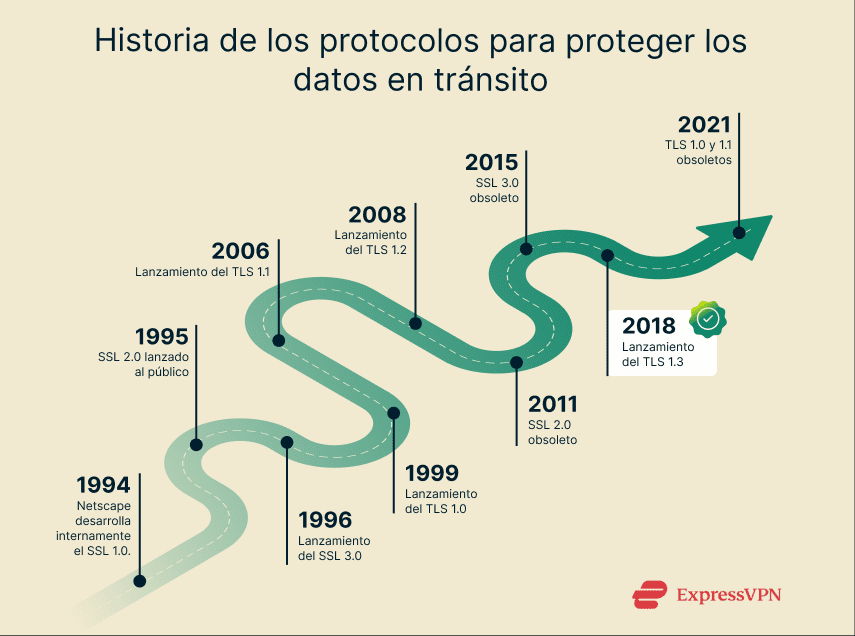

Versiones del protocolo y calendario de obsolescencia

Antes de que el SSL quedara obsoleto (se dejara de utilizar), se sometió a varias actualizaciones, cada una de las cuales solucionó vulnerabilidades de seguridad. Aquí tienes un resumen aproximado:

| Versión | Año de lanzamiento | Notas |

|---|---|---|

| SSL 1.0 | 1994 | Nunca se publicó |

| SSL 2.0 | 1995 | Lanzado y publicado oficialmente |

| SSL 3.0 | 1996 | Obsoleto debido a fallos de seguridad en 2015 |

¿Qué es el TLS y en qué se diferencia?

TLS son las siglas de Transport Layer Security (Seguridad de la capa de transporte). Cumple la misma función general que el SSL, pero supone una mejora sustancial. Aunque el SSL ha caído en desuso, su legado sigue siendo evidente en términos como TLS/SSL (a veces denominado SSL/TLS). En algunos casos, SSL se refiere en realidad a TLS (como en "certificados SSL”).

Al igual que SSL, TLS está diseñado para proteger las comunicaciones entre clientes. Se activa cada vez que alguien visita un sitio web que comienza por HTTPS y es una función predeterminada en plataformas como Gmail.

Evolución del TLS y mejoras en la seguridad

El cifrado TLS ha tenido tres actualizaciones importantes desde su lanzamiento en 1999, cada una de ellas destinada a mejorar la seguridad y el rendimiento. A continuación, se ofrece una descripción general del historial de versiones de TLS:

| Versión | Año de lanzamiento | Vulnerabilidades | Año de obsolescencia |

| TLS 1.0 | 1999 | Algoritmos de cifrado débiles, sin compatibilidad con el Perfect Forward Secrecy (PFS), susceptibilidad a los ataques BEAST | 2021 |

| TLS 1.1 | 2006 | Funciones hash débiles, intercambios de claves estáticas, ataques de degradación de protocolo | 2021 |

| TLS 1.2 | 2008 | Ataques de degradación de protocolo, PFS no obligatorio, algoritmos susceptibles a lo cuántico | N/A (todavía en uso) |

| TLS 1.3 | 2018 | Ninguno (hasta ahora) | N/A (el estándar actual) |

TLS 1.2 frente a TLS 1.3: ¿Qué ha cambiado?

Las primeras versiones de TLS (v1.0 y v1.1) ya han quedado obsoletas, por lo que solo siguen utilizándose TLS 1.2 y TLS 1.3.

A continuación se muestran las diferencias entre las versiones no obsoletas:

- Perfect Forward Secrecy (PFS): Aunque puede adaptarse a ella, TLS 1.2 no ofrece PFS de forma predeterminada, lo que significa que cualquiera que comprometa tu clave de seguridad también podrá ver los datos anteriores protegidos con la clave. Con las conexiones TLS 1.3, esto ya no es posible.

- Vulnerabilidades de los sistemas heredados: TLS 1.2 se diseñó para ser compatible con los sistemas heredados. Aunque es práctico, esto abre la puerta a posibles problemas. TLS 1.3 puede causar problemas en sistemas mucho más antiguos, pero como resultado es más seguro.

- Rendimiento más rápido: En TLS 1.3, el proceso de establecimiento de conexión se redujo a una sola ronda (que a veces se omite por completo si ya se ha establecido la comunicación). Esto se traduce en un rendimiento más rápido en comparación con TLS 1.2.

- Consideraciones poscuánticas: TLS 1.3 exige el uso de cifrados AEAD (por ejemplo, AES-GCM o ChaCha20-Poly1305), lo que mejora la integridad y la confidencialidad. Aunque no es intrínsecamente seguro frente a posibles ataques cuánticos, el diseño modular de TLS 1.3 y su compatibilidad con el intercambio híbrido de claves permiten que, en el futuro, se puedan integrar fácilmente algoritmos poscuánticos.

Compatibilidad con versiones anteriores del SSL

Las versiones anteriores del TLS mantenían la compatibilidad con el SSL para poder admitir sistemas heredados. Esta flexibilidad expone a los sistemas a posibles ataques de degradación (como los POODLE). Al forzar una degradación, los actores maliciosos podrían aprovechar vulnerabilidades antiguas para comprometer una conexión.

EL TLS 1.3 resuelve este problema al no ser compatible con versiones anteriores, lo que impide que los actores maliciosos ejecuten el ataque de degradación.

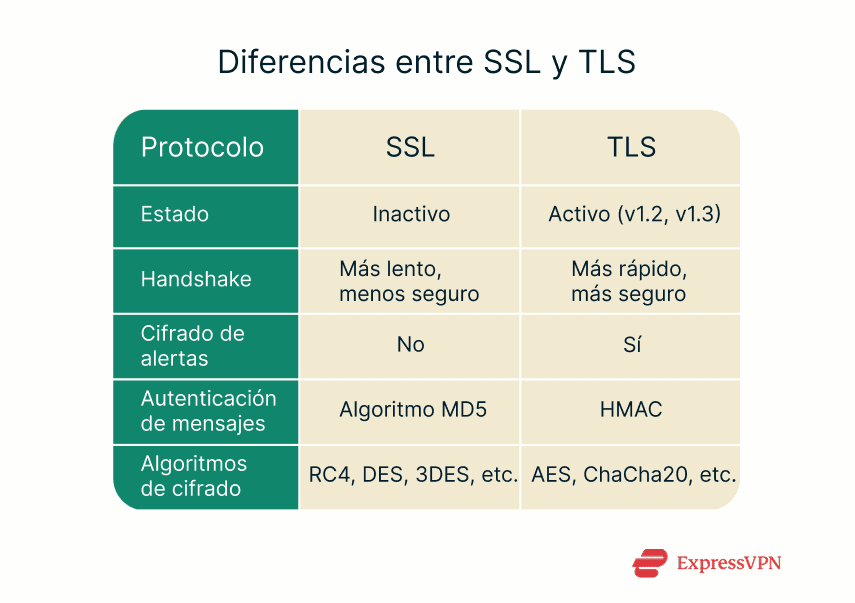

SSL vs. TLS: explicación de las diferencias fundamentales

La introducción del SSL permitió una comunicación online generalmente segura, pero el TLS aportó importantes mejoras. Aquí tienes un breve resumen:

- Handshake: Los handshakes SSL estaban mal optimizados, lo que provocaba problemas de rendimiento, que el TLS resuelve utilizando métodos más rápidos.

- Autenticación mejorada: El TLS reduce considerablemente el riesgo que suponen los ataques del estilo "man-in-the-middle" mediante el uso de sistemas de autenticación de mensajes más sólidos.

- Mensajes de alerta seguros: Tanto el SSL como el TLS emiten alertas de advertencia (que indican un error no crítico) y alertas fatales (que indican un error crítico). Pero, a diferencia del SSL, el TLS 1.3 cifra todos los mensajes de alerta una vez establecida la conexión.

- Método de autenticación de mensajes: el SSL autentica principalmente los mensajes utilizando el algoritmo MD5, que está obsoleto y no es tan complejo criptográficamente como el sistema de código de autenticación de mensajes basado en hash (HMAC) de TLS.

- Conjuntos de cifrado: El SSL y TLS admiten una amplia gama de conjuntos de cifrado (una colección de algoritmos de cifrado) para el cifrado de datos, el intercambio de claves y las transferencias seguras de datos. Algunos de los conjuntos de cifrado utilizados por el SSL son más débiles que los que ofrece el TLS.

¿Qué es mejor, el SSL o el TLS?

El TLS es una mejora con respecto al SSL en prácticamente todos los aspectos. Introduce mejoras en algunas áreas clave.

Comparación de rendimiento y seguridad

El TLS (especialmente la versión 1.3) mejora el rendimiento del SSL modificando la forma en que se gestionan los handshakes. Además, al cifrar todos los mensajes de alerta una vez establecida la conexión, el TLS 1.3 es más seguro. Estos se transmiten en datos de texto sin cifrar con SSL.

El protocolo SSL es restrictivo en lo que respecta al cifrado, y las versiones más antiguas son incluso susceptibles a los ataques convencionales modernos. En comparación, el TLS 1.3 exige estándares más elevados y está diseñado para ser adaptable.

Una vez que estén disponibles, los estándares de cifrado poscuántico se podrán integrar fácilmente en la última versión del TLS. Esto es importante, ya que muchos aspectos de la ciberseguridad pueden verse amenazados con la aparición de los ordenadores cuánticos. Por motivos similares, los protocolos Lightway y WireGuard de ExpressVPN han sido actualizados con algoritmos cuánticos seguros.

Compatibilidad con los navegadores y plataformas modernos

Ningún navegador o plataforma moderna sigue siendo compatible con el SSL. Algunos de los sistemas actuales pueden hacer referencia a certificados SSL, pero en realidad utilizan TLS.

Por qué el TLS es ahora el estándar predeterminado

Debido a estas mejoras en seguridad y rendimiento, el TLS lleva mucho tiempo siendo el estándar. De hecho, el IETF (Internet Engineering Task Force) ha determinado que el SSL ya no debe utilizarse. Esto es importante, ya que el IETF desempeña un papel fundamental en el establecimiento de normas para Internet a nivel mundial.

Desde aplicaciones de mensajería segura hasta prácticamente todos los sitios web modernos, el mundo actual depende de TLS para cifrar las conexiones.

¿El HTTPS utiliza SSL o TLS?

El SSL se utilizaba anteriormente en el Protocolo seguro de transferencia de hipertexto (HTTPS), pero, como en todos los demás ámbitos, se ha sido sustituido por el TLS. Menos del 1 % de los sitios web admiten cualquier forma de SSL, mientras que casi el 100 % utilizan el TLS 1.2 y más del 75 % también admiten el TLS 1.3.

Cómo el SSL/TLS potencia la navegación web segura

Al utilizar Internet, a veces es necesario introducir información confidencial en sitios web. Por ejemplo, es posible que tengas que proporcionar los datos de tu tarjeta de crédito en un sitio web de ecommerce o facilitar información personal confidencial al reservar hoteles y vuelos.

Sin un protocolo como el SSL o TLS, esos datos podrían ser interceptados mientras se transmiten entre tu dispositivo y el servidor de destino. Esto significa que cualquier persona con las herramientas adecuadas puede interceptar esos datos en texto sin cifrar y, por ejemplo, utilizar la información de tu tarjeta de crédito para realizar una compra online.

Con el SSL y ahora el TLS, esos datos confidenciales se cifran mientras se transmiten entre dispositivos, lo que garantiza que solo las personas autorizadas puedan leerlos.

Además, el SSL/TLS ofrece autenticación y verificación. Esto significa que los usuarios reciben una alerta sobre aquello con lo que están interactuando. Aunque esto ofrece cierta protección contra los ataques de phishing, no es en absoluto una defensa infalible, ya que los ciberdelincuentes pueden seguir creando sitios maliciosos con certificados auténticos.

El papel de los certificados SSL/TLS en HTTPS

Los certificados SSL, que hoy en día son en realidad certificados TLS, permiten a los sitios web utilizar conexiones HTTPS, que son más seguras que las que utilizan HTTP.

Un certificado SSL también confirma la identidad y autenticidad de los servidores online (generalmente sitios web) que visitas. Para ello, registra y coteja información como:

- Nombre de dominio asociado (por ejemplo, www.example.com)

- Subdominios asociados (por ejemplo, www.test.example.com)

- La autoridad certificadora emisora

- A quién se expidió el certificado (persona, organización o dispositivo)

- Fechas de emisión y caducidad del certificado

- Clave pública

Cómo validan los navegadores las conexiones HTTPS

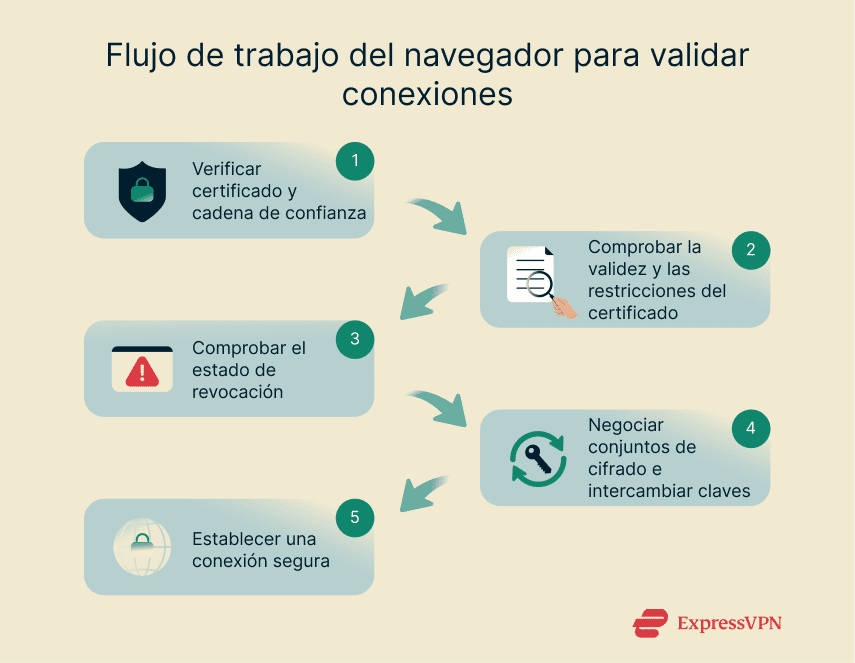

Los navegadores validan las conexiones HTTPS comprobando el certificado SSL subyacente del sitio web contactado. El proceso se produce en apenas milisegundos, pero requiere una serie de pasos:

- Verificación de la integridad del certificado: Todos los certificados SSL están firmados con la clave privada de una autoridad de certificación (CA). El navegador verifica primero esta firma utilizando criptografía de clave pública. Esto puede implicar múltiples comprobaciones de firmas a lo largo de una cadena de confianza hasta la CA raíz. Si se han realizado modificaciones, la conexión será rechazada.

- Comprobaciones de validez del certificado: Los certificados SSL tienen una fecha y hora de validez. Los navegadores comprueban que el certificado no haya caducado. Si es así, se rechaza la conexión.

- Comprobación del estado de revocación: un certificado puede invalidarse antes de su fecha de caducidad (por ejemplo, si tu clave privada se ve comprometida). Los navegadores suelen comprobar la revocación mediante el Protocolo de estado de certificadosonline (OCSP), recurriendo en ocasiones al grapado para mayor eficiencia.

- Verificación del emisor: el navegador confirma que cada certificado de la cadena ha sido emitido realmente por la autoridad indicada. Esto evita la suplantación de un certificado falso con el nombre de una CA legítima.

- Comprobaciones de restricciones de nombre: El navegador identifica que se ha emitido un certificado a un usuario verificado. Por ejemplo, si el sitio web www.example.com es legítimo, un estafador podría crear www.estafa.example.com para engañar a los usuarios y hacerles creer que se trata de la misma empresa. Las restricciones de nombre evitan que esto suceda.

- Comprobaciones de restricciones de políticas: Cuando las CA hayan especificado políticas bajo las cuales se ha emitido un certificado, el navegador debe comprobar que se cumplen. Sin embargo, esto es algo muy poco frecuente en situaciones reales.

- Verificación de la longitud de la ruta: Las CA pueden definir longitudes máximas para las rutas de los certificados, lo que impide que los usuarios falsifiquen certificados válidos. De lo contrario, cualquier persona con los conocimientos adecuados puede crear un certificado fraudulento para suplantar a una entidad de confianza y estafar a usuarios desprevenidos.

- Verificación del uso de claves: Se define una política de uso para cada clave contenida en un certificado, que también debe ajustarse a las restricciones de uso de claves del navegador. Si no es así, el navegador rechaza el certificado.

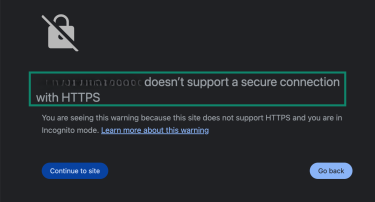

En este punto, el navegador procesa cualquier otra extensión crítica definida en el certificado y, si tiene éxito, establece una conexión segura. Sin embargo, si hay un solo error en la ruta de procesamiento, no se establecerá una conexión segura. Por lo general, esto da lugar a una pantalla de error en la que se explica el problema.

En la mayoría de los navegadores modernos, puedes comprobar si hay una alerta en la barra de direcciones si el HTTPS no está activo.

¿Cuál es la diferencia entre los certificados SSL y TLS?

Por diversas razones relacionadas con la seguridad y el rendimiento, los certificados SSL han sido eliminados gradualmente y sustituidos por certificados TLS. Sin embargo, por convención, los certificados TLS a veces se denominan certificados SSL.

A pesar del nombre y las actualizaciones cruciales, la función principal de ambos certificados es la misma: proteger las comunicaciones web mediante el cifrado de los datos en tránsito.

¿Deberías sustituir los certificados SSL por certificados TLS?

Dado que los certificados SSL han quedado obsoletos. Es casi seguro que todos tus certificados sean TLS, aunque los veas referidos como SSL.

Dicho esto, debes comprobar qué versión de TLS estás utilizando. Algunos sistemas más antiguos pueden seguir utilizando los protocolos TLS 1.0 y TLS 1.1, que quedaron obsoletos en 2021.

Casos de uso habituales del SSL/TLS en la actualidad

El SSL/TLS se utiliza ampliamente en la actualidad, especialmente en los siguientes entornos:

- VPN: Algunos protocolos VPN utilizan TLS/SSL para proteger los datos durante su transmisión y garantizar conexiones seguras. OpenVPN es un ejemplo muy utilizado. Dicho esto, algunos protocolos avanzados (como Lightway de ExpressVPN) logran un nivel de seguridad equivalente utilizando otros medios.

- Protección de sitios web, correos electrónicos y aplicaciones: TLS/SSL cifra los datos de correos electrónicos, sitios web y aplicaciones mientras están en tránsito, lo que añade protección contra cualquier persona que intente interceptar los datos. También añade protección cuando haces una copia de seguridad de tus archivos en la nube.

- Normas de cumplimiento y protección de datos: TLS/SSL puede ayudar a las organizaciones a cumplir con las normativas de protección de datos, como el RGPD y la HIPAA.

Prácticas recomendadas para implementar el SSL/TLS

Sigue las prácticas recomendadas que se indican a continuación para optimizar tu implementación del SSL/TLS.

Desactivación de protocolos obsoletos

Para obtener el máximo nivel de protección y el mejor rendimiento, utiliza TLS 1.3 o 1.2 en lugar del SSL o versiones anteriores del TLS.

Mantenerte al día con las actualizaciones y los parches del TLS

Implementa siempre las actualizaciones y los parches TLS para beneficiarte de las mejoras en seguridad y rendimiento. Por ejemplo, el salto del TLS 1.2 a TLS 1.3 consolidó el PFS, lo que impide que los atacantes accedan a comunicaciones pasadas si alguna vez descifran una clave encriptada.

Supervisión de la validez y renovación de certificados

Es fundamental comprobar periódicamente la validez de tus certificados para evitar revocaciones erróneas o suplantaciones de identidad. De lo contrario, cualquier dato compartido con tus servidores (incluida la información financiera confidencial) podría correr el riesgo de ser interceptado por terceros.

Puedes automatizar las comprobaciones de validez de los certificados mediante el protocolo OCSP (Online Certificate Status Protocol). Con el OCSP, tu servidor obtiene periódicamente una respuesta de validez firmada de la autoridad certificadora y la presenta a los clientes durante el protocolo de enlace TLS. Esto permite a los clientes verificar el estado de revocación del certificado de manera eficiente sin tener que ponerse en contacto directamente con la CA.

Cómo comprobar la seguridad de tu configuración TLS

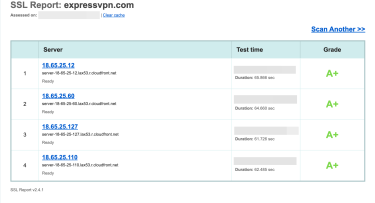

Puedes comprobar la validez y la seguridad de tu configuración TLS introduciendo tu nombre de dominio en herramientas online como SSL Labs.

La complejidad de tu integración TLS determinará qué más necesitas probar. Dependiendo de las circunstancias, es posible que tengas que investigar:

- HTTP Strict Transport Security (HSTS)

- TLS Fallback SCSV

- Encrypted Client Hello (ECH)

- Reanudación de la sesión

- Grapa OCSP

- Compresión TLS

- Fijación de certificados

- Renegociación segura

- Renegociación iniciada por el cliente

Preguntas frecuentes: dudas habituales sobre el SSL vs. TLS

¿Qué es mejor, el SSL o el TLS?

El TLS ofrece mayor seguridad y rendimiento, y ha sustituido por completo a todas las versiones del SSL. Dicho esto, el término SSL todavía se utiliza en ocasiones para referirse a TLS.

¿El HTTPS utiliza SSL o TLS?

El HTTPS utiliza TLS. Como medio para proteger el tráfico de Internet y las comunicaciones web, el TLS supone una mejora con respecto al SSL en todos los aspectos significativos. El HTTPS utilizaba originalmente el SSL, pero este protocolo ha quedado obsoleto debido a vulnerabilidades de seguridad.

¿Por qué ya no se utiliza el SSL?

El SSL fue pionero en la seguridad de la comunicación por Internet, pero ya no se utiliza debido a su susceptibilidad a vulnerabilidades y problemas de rendimiento. En su lugar, se ha desarrollado el TLS para corregir vulnerabilidades de seguridad, mejorar el rendimiento y, especialmente con el TLS 1.3, proporcionar una adaptabilidad más fluida a futuras amenazas.

Da el primer paso para protegerte en Internet. Prueba ExpressVPN sin riesgos.

Obtén ExpressVPN